Специализируюсь на автоматизациях, AutoIT Scripts, а также реверс инжинирингу.

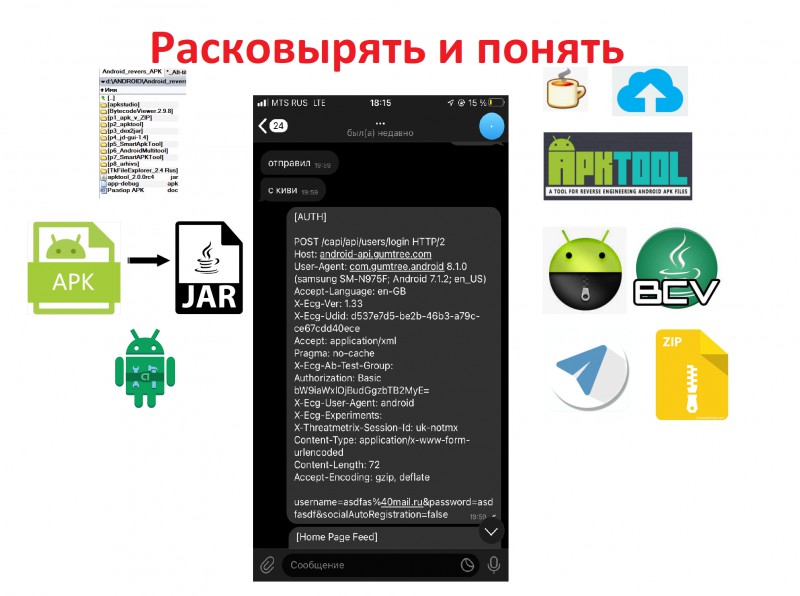

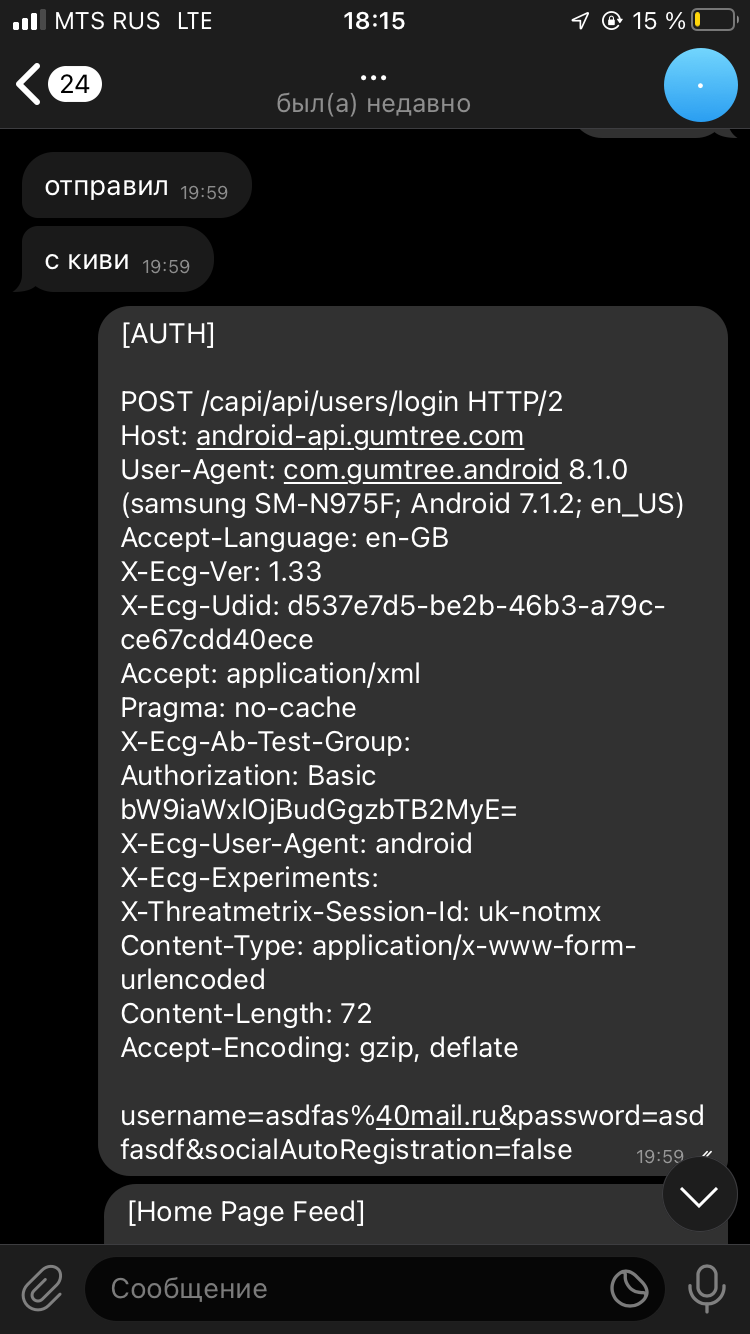

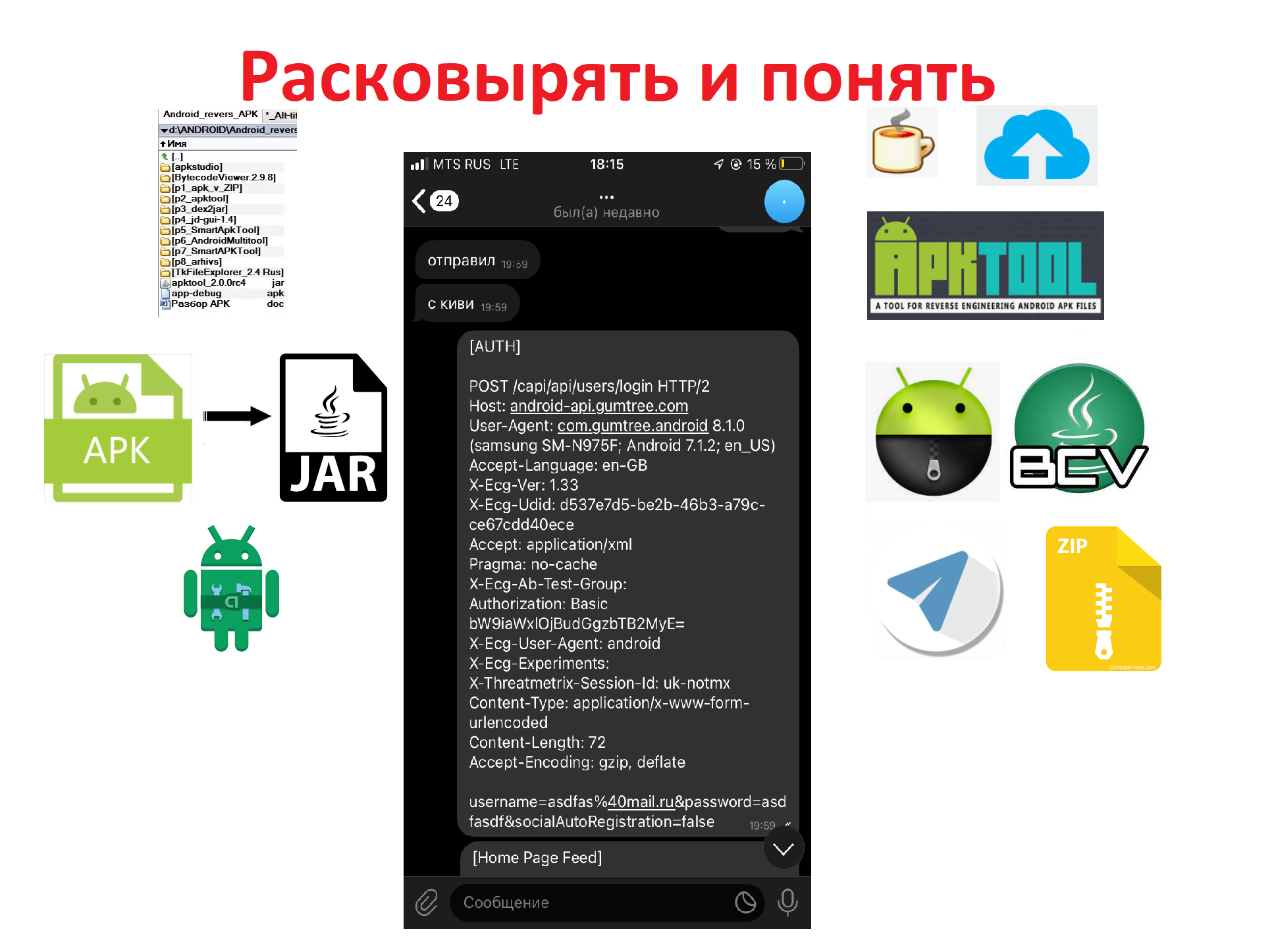

Пояснение. Исследование механизмов работы мобильных приложений под Android. Сниффинг и анализ сетевого трафика (SSLUnpinning). Прототипирование исследуемой функциональности. Редактирование smali байт-кода и пересборка apk.

Обратная разработка (обратное проектирование, обратный инжиниринг, реверс-инжиниринг; англ. reverse engineering) — исследование некоторого готового устройства или программы, а также документации на него с целью понять принцип его работы; например, чтобы обнаружить недокументированные возможности (в том числе программные закладки), сделать изменение или воспроизвести устройство, программу или иной объект с аналогичными функциями, но без прямого копирования.

Возможен реверс инжиниринг любого мобильного клиента, например TikTok. Целью может быть например создание полноценного клиента эмулирующего его работу. Обход блокировок, быстрый сбор нужной информации. Убрать лимит клиента благодаря отладке возможен.

Я могу полностью воспроизвести процесс авторизации (регистрация устройства, регистрация антиспам параметров, вход, прохождение верификации), механизмов безопасности (подписания запросов используемых при взаимодействии клиента с ТикТок(как пример)) для получения рабочей сессии из под которой можно будет выполнять запросы и взаимодействовать с данной соц. сетью (к таким действиям можно отнести: получении информации и ленты постов других пользователей, подписка / отписка на другого пользователя, лайк на публикацию, комментарий под видео и т.д.).

В своей работе я использую активно Java Decompiler (jd-gui, JDec, APK Studio, Bytecode Viewer, dex2jar, Apktool, apk multistudio)

Я рекомендую регулярно проводить анализ приложения Вашего на наличие уязвимостей, угроз, проверку кода на защищенность благодаря обратной разработке - дизассемблированию.

Обращайтесь, если Вам нужен человек, который имеет опыт работы с реверсом.